16.2 OCI Certificate에 외부 인증서 임포트하기

외부 발급업체에서 발급한 인증서를 임포트해서 사용하는 경우에 대한 테스트입니다.

외부 SSL 인증서 발급하기

SSL 인증서를 발급받습니다. 여기서는 Self-Signed 인증서가 아닌 무료 인증서를 사용하겠습니다.

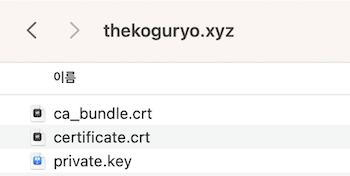

압축파일을 풀면 다음 세가지 파일이 포함되어 있습니다.

OCI Certificate 만들기

OCI 콘솔에서 내비게이션 메뉴의 Identity & Security > Certificates > Certificates을 클릭합니다.

Create Certificate를 클릭합니다

Resources > Certificates에서 Issue Certificate을 클릭합니다.

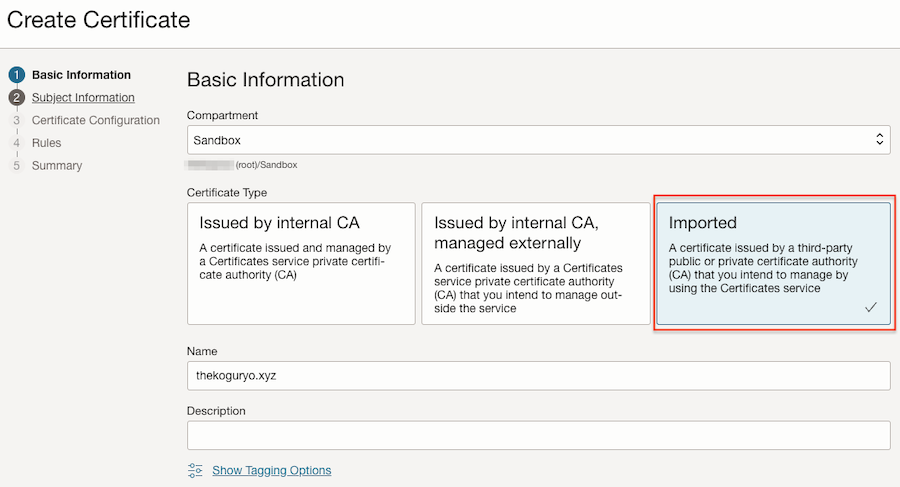

Certificate 생성 정보를 입력합니다.

기본 정보

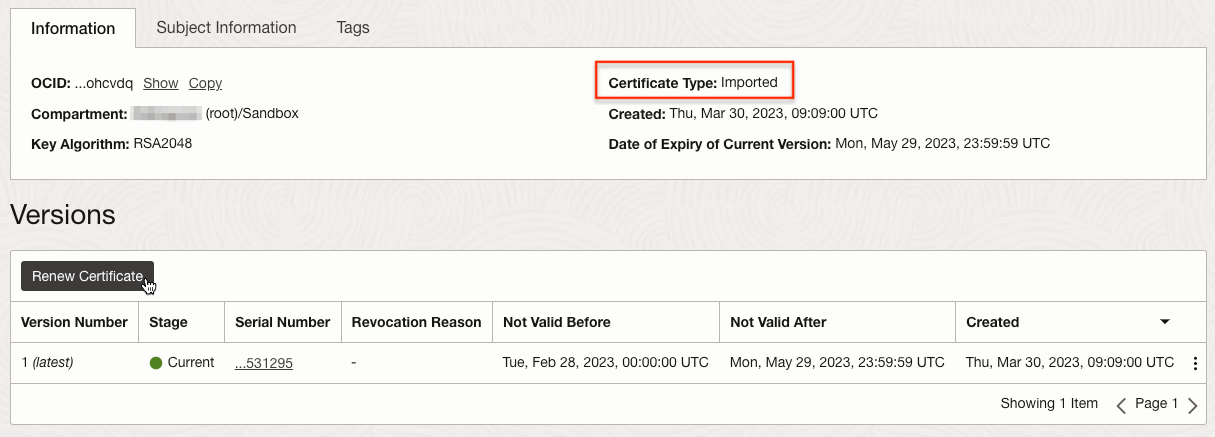

CA 타입: Imported

Name:

Subject Information

- 해당 사항 없음

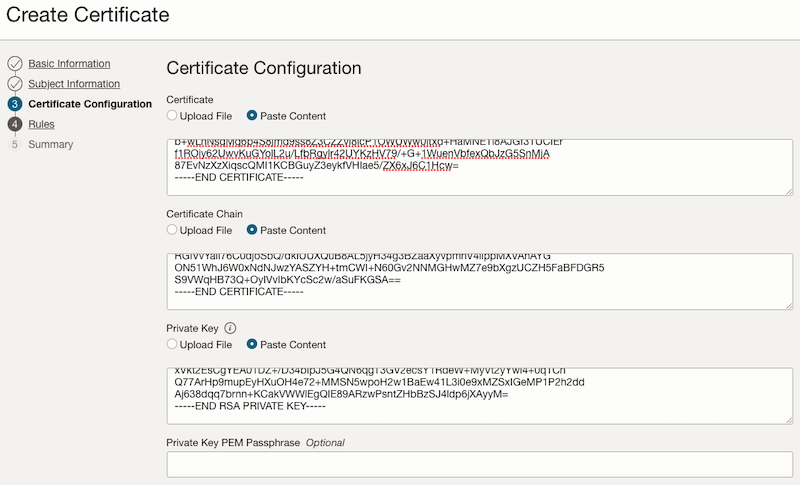

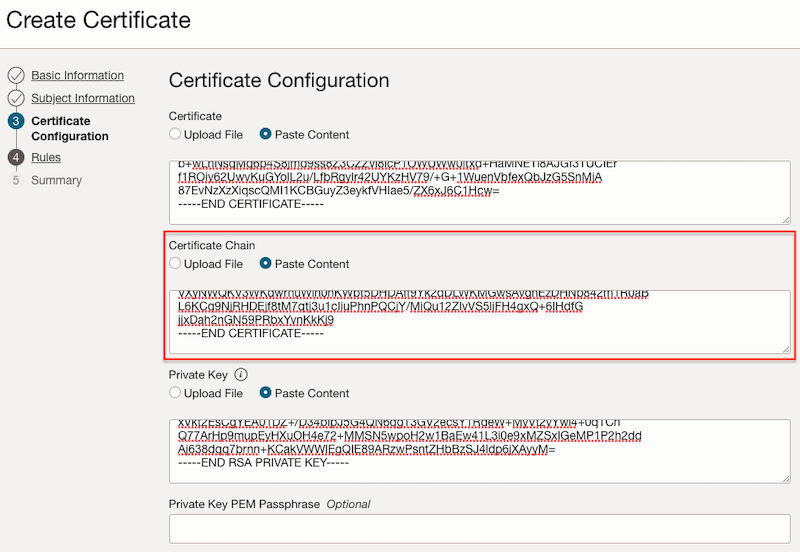

Certificate Configuration

- 순서대로 해당 되는 내용을 복사해서 입력합니다.

- 예, Certificate: certificate.crt, Certificate Chain: ca_bundle.crt, Private Key: private.crt

Rules

- 해당 사항 없음

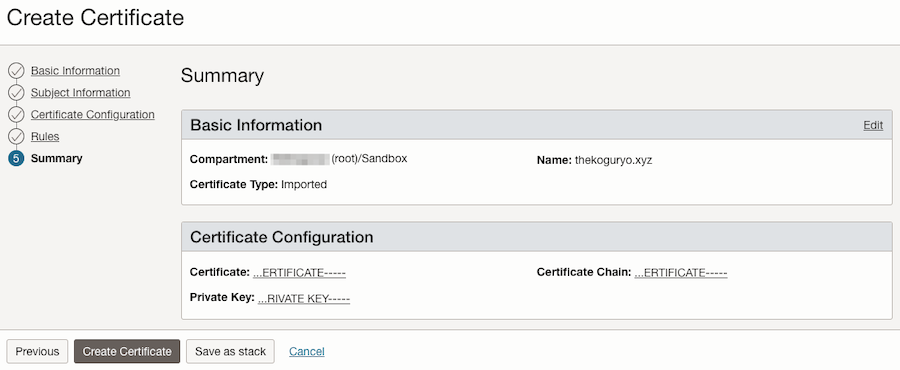

Summary

- 설정 내용 확인후 Certificate를 만듭니다.

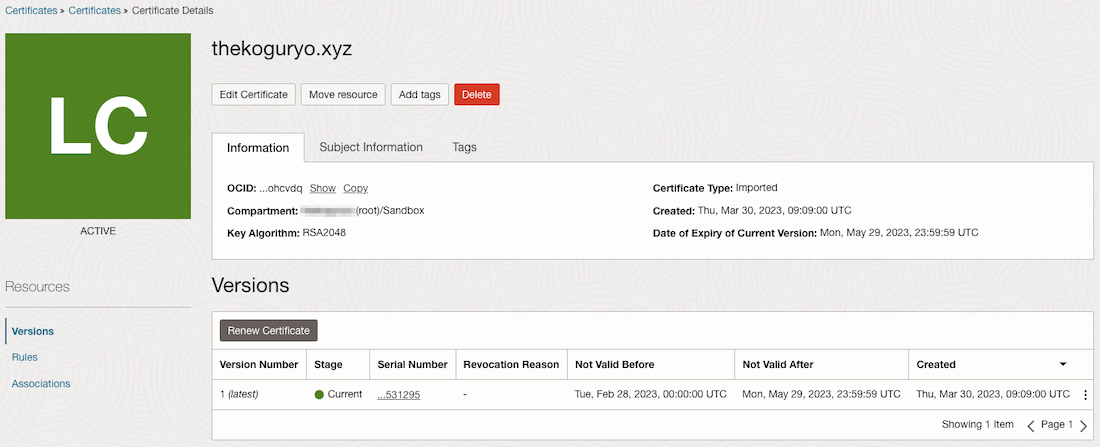

생성 완료

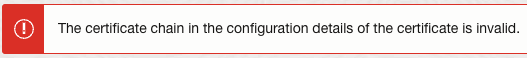

생성 오류 발생시

생성 요청 직후, 아래와 같이 The certificate chain in the configuration details of the certificate is invalid 이런 오류가 발생하는 경우가 있습니다. 트러블 슈팅에 나온 것처럼 몇 가지로 인해 발생할 수 있지만, 정상적인 인증서에서도 Certificate Chain에 상위 인증서들이 없는 경우 흔히 발생하는 오류입니다.

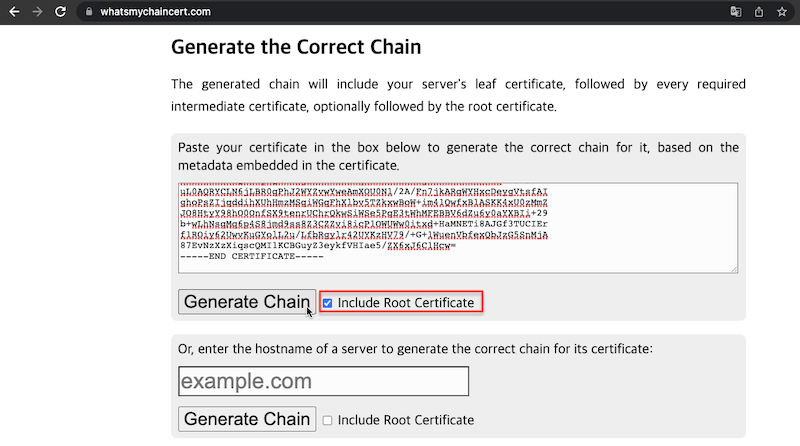

Certificate Chain을 생성하는 방법 중 하나로 다음 사이트에 접속합니다.

Certificate(예, certificate.crt) 파일 내용을 복사해 붙입니다. Include Root Certificate을 체크하고, 생성 버튼을 클릭합니다.

생성된 파일이 자동으로 다운로드 됩니다.

Certificate을 다시 생성합니다. 임포트될 인증서 설정에서 Certificate Chain을 이전 사이트에서 생성한 Certificate Chain 값을 붙입니다.

인증서를 생성합니다. Certificate Chain 문제였다면, 이제는 정상 생성 될 것입니다.

Load Balancer 만들기

10.5 Load Balancer 만들기 을 참고하여 Load Balancer를 구성하기 위한 준비를 합니다.

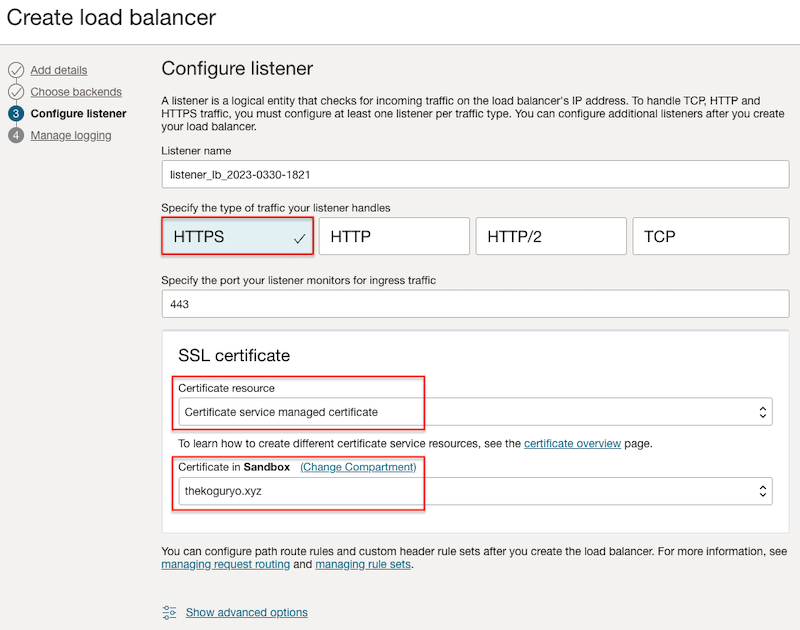

Configure Listener

Listener Name:

- 이름 입력, 예) ExampleLB-Listener

Specify the type of traffic your listener handles: HTTPS 선택

- OCI Certificate의 SSL 인증서 연동을 테스트하기 위해 HTTPS를 선택합니다.

SSL certificate

- OCI Certificate 서비스 선택

- 앞서 임포트하여 만든 인증서 선택

Manage Logging

- 에러 로그와 액세스 로그를 OCI Log 서비스를 사용하도록 설정할 수 있습니다. 일단 여기서는 사용하지 않습니다.

Submit을 클릭하여 Load Balancer를 생성합니다.

Load Balancer의 Public IP를 구입한 DNS 관리화면을 통해 도메인에 맞게 설정합니다.

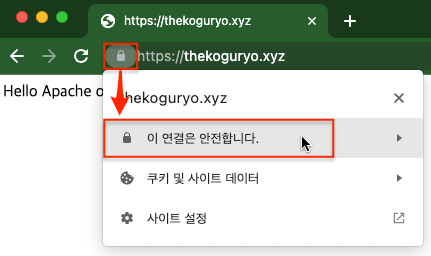

Load Balancer 연결확인

생성한 Load Balancer의 Public IP를 확인합니다.

웹브라우저에서 https로 접속합니다.

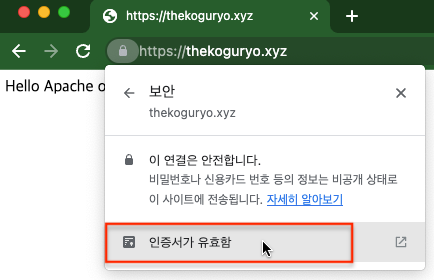

인증서를 확인합니다.

이름을 포함한 인증서 정보를 볼수 있습니다.

OCI Certificate 서비스에서 인증서 갱신하기

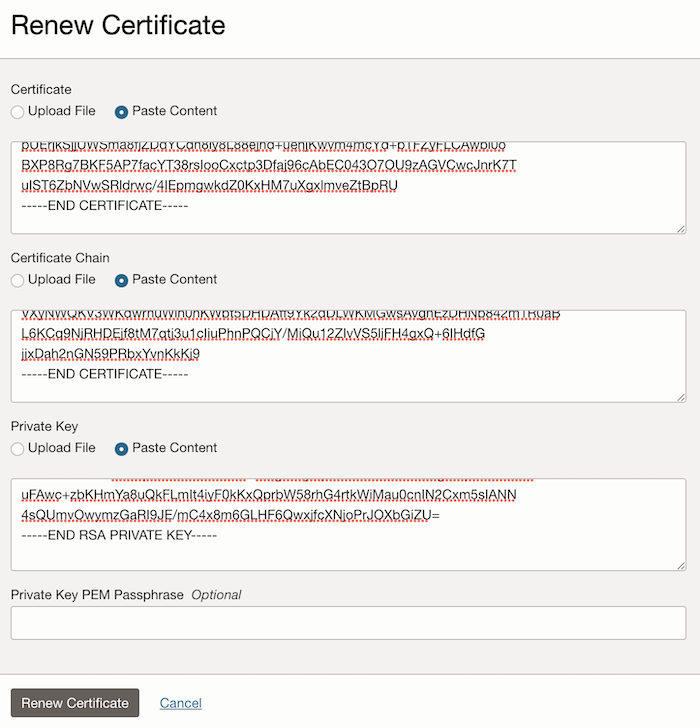

임포트한 인증서에서 Renew Certificate을 클릭합니다.

외부 인증서를 임포트 한 것이므로 실제 원 인증서 갱신은 해당 사이트에서 됩니다.

임포트 유형의 OCI Certificate은 원 사이트에서 갱신된 인증서로 업데이트하는 방식입니다.

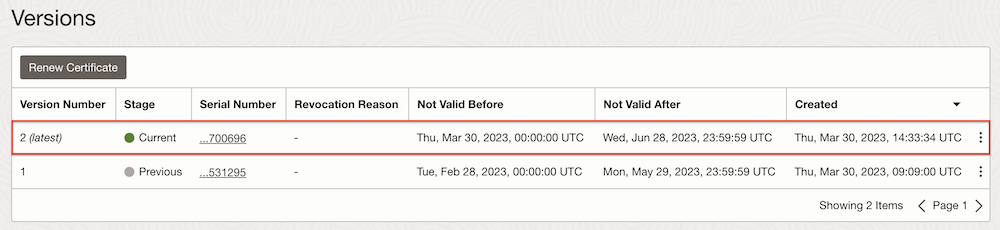

임포트를 통해 새 버전으로 갱신되었습니다.

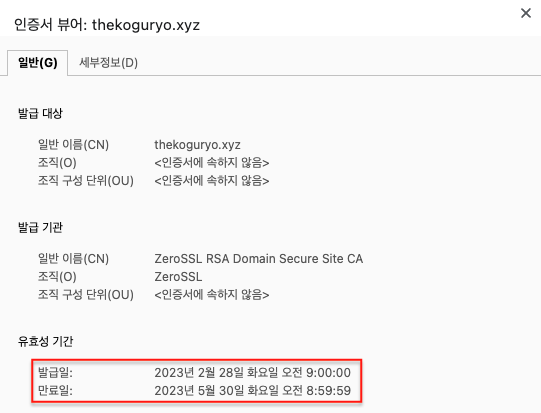

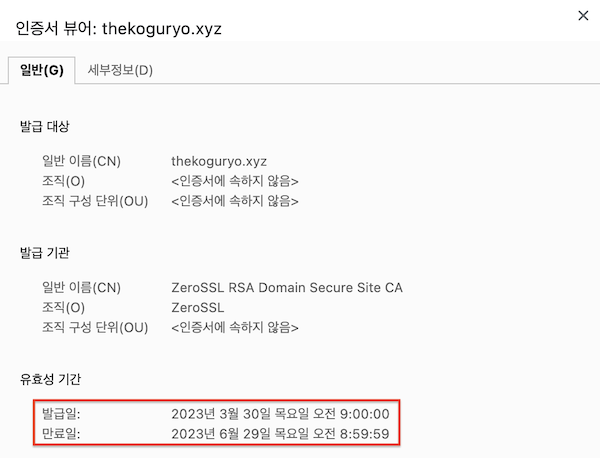

Load Balancer 재접속하여 인증서 갱신 확인

앞서 Load Balancer에 https로 접속한 웹브라우저로 돌아갑니다.

현재 화면을 재접속합니다.

만료날짜를 통해 갱신된 인증서가 적용된 것을 알 수 있습니다.

이 글은 개인으로서, 개인의 시간을 할애하여 작성된 글입니다. 글의 내용에 오류가 있을 수 있으며, 글 속의 의견은 개인적인 의견입니다.